Als nächstes stellt sich die Frage „Welche Prozesse werden denn nun in einem ISMS benötigt?“

Dazu ist es notwendig, sich einmal „von oben“ anzusehen, wie die ISO 27001 ein Ineinandergreifen der einzelnen Prozesse sieht.

Die ISO 27001 geht davon aus, dass ein einmalig erreichter Stand in der Informationssicherheit kein Status Quo sein sollte, auf dem man sich zu lange ausruhen kann. Es ist konstant notwendig, danach zu streben, besser zu werden. Zum einen schlafen die Mitbewerber nicht – und zum anderen gibt es immer übel meinende Zeitgenossen, die aus welchen Gründen auch immer versuchen werden, die Informationssicherheit der eigenen Organisation zu kompromittieren.

Der Grundgedanke hier ist also, unsere Tätigkeiten zur Informationssicherheit so miteinander zu verzahnen, dass man kontinuierlich daran arbeitet, besser zu werden.

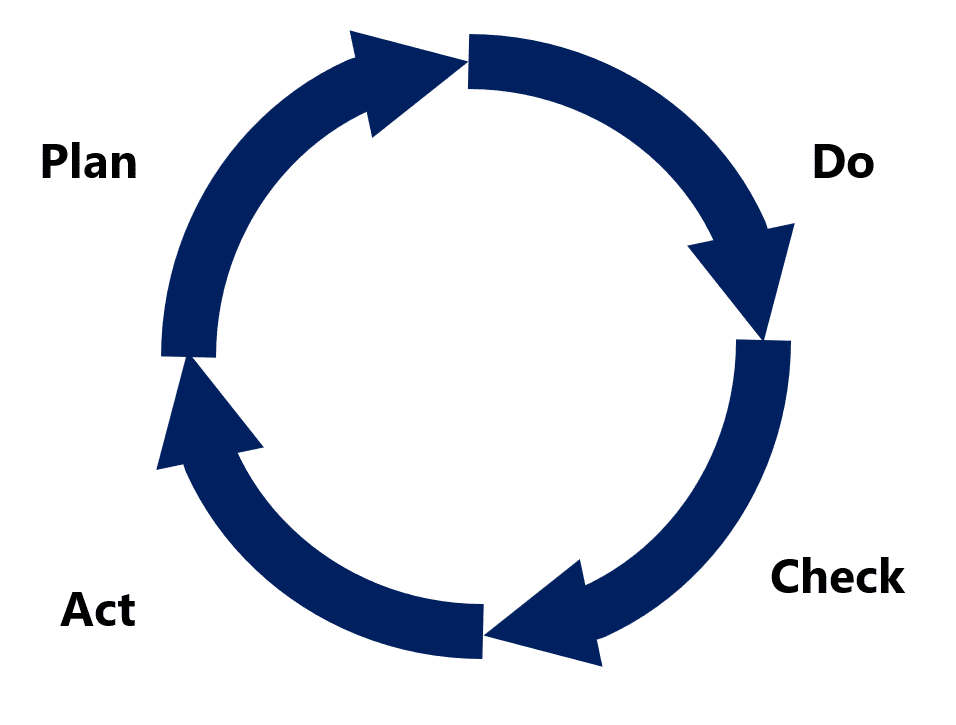

Diese Erkenntnis geht zurück auf W. E. Deming und W. A. Shewhart, die den sog. „Deming-Cycle“ (Deming-Rad, Deming-Kreis) formulierten. Der Deming-Kreis war zunächst für Qualitätsmanagement formuliert, es stellte sich aber heraus, dass man mit der dahinterliegenden Denkweise beliebige Verbesserungen ansteuern kann.

Dieser Kreis wird kontinuierlich abgearbeitet und er hat vier Phasen (PDCA):

- „Plan“: Wir planen etwas – in diesem Fall bestimmte Aktivitäten zur Verbesserung der Informationsicherheit.

- „Do“: Wir setzen die geplanten Dinge um.

- „Check“: Wir schauen uns an, wie gut das funktioniert hat.

- „Act“: Wir steuern an den Stellen nach, an denen es nicht funktioniert hat. Und weiter geht es danach wieder mit 1.

Der "Deming-Kreis": Plan-Do-Check-Act und wieder von vorn

Die Prozesse im Überblick

Die Prozesse, die die ISO 27001 etabliert sehen möchte, lassen sich in das PDCA-Schema einordnen. Das PDCA-Schema zeigt an, wie sie ineinandergreifen und durch die iterative Bearbeitung eine kontinuierliche Verbesserung erzielt wird.

In den Phasen werden grob die folgenden Prozesse angesiedelt:

Plan |

|

Do |

|

Check |

|

Act |

|